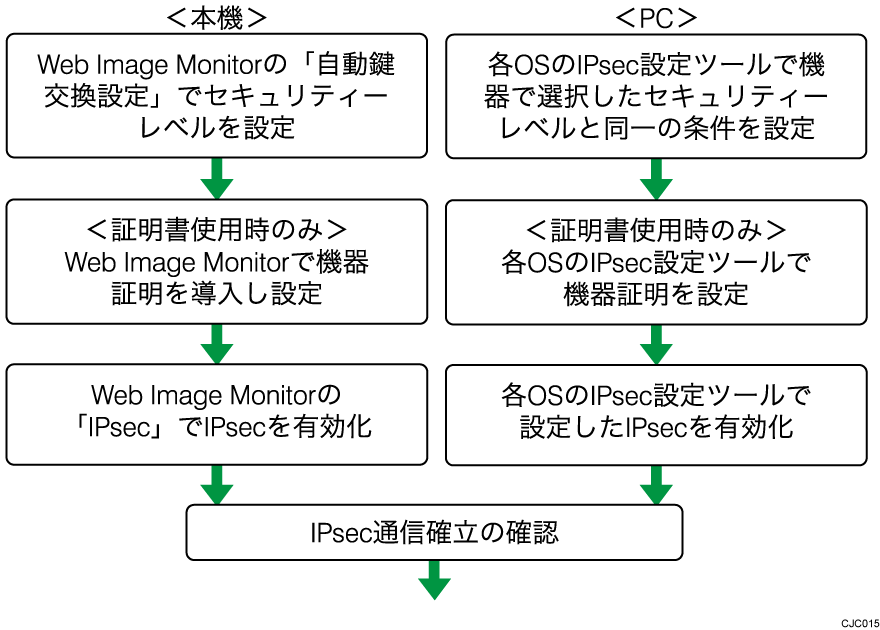

自動鍵交換設定の流れ

自動鍵交換設定で通信相手の認証方法に証明書を使用するときは、機器証明書の導入が必要です。

IPsecの設定後、正しく通信が確立されているかはPingコマンドで確認できます。ただし、ICMPがIPsecの除外対象になっているときはPingコマンドを使用できません。また、鍵交換設定中は応答がないため、通信確立の確認に時間がかかることがあります。

自動鍵交換設定の条件設定で送信相手の認証方式を「証明書」に変更するときは、事前に証明書の導入と割り当てをしてください。証明書の作成・導入については、使用している機種の使用説明書の機器証明書の作成方法、導入方法を参照してください。導入した証明書をIPsecに割り当てる方法は、証明書を選択するを参照してください。

Web Image Monitorからネットワーク管理者がログインします。

ログイン方法は、使用している機種の使用説明書を参照してください。[機器の管理]をポイントし、[設定]をクリックします。

「セキュリティー」の[IPsec]をクリックします。

「自動鍵交換設定」の[編集]をクリックします。

「個別設定1」で自動鍵交換設定の条件を設定します。

複数の個別設定条件を設定するときは、個別設定番号を切り替えて追加設定します。[OK]をクリックします。

「IPsec」の「IPsec」で[有効]を選択します。

「HTTPS通信の除外」でHTTPS通信をIPsecの除外対象とするときは[有効]を選択します。

[OK]をクリックします。

「設定の書き換え中」画面が表示されます。1~2分経過してから[OK]をクリックします。

[OK]をクリックしても画面が表示されないときは、しばらく待ってからWebブラウザーの[更新]ボタンをクリックします。ログアウトします。

あらかじめ本機で作成、導入した機器証明書からIPsecで使用する証明書を選択します。機器証明書の作成、導入については使用している機種の使用説明書を参照してください。

Web Image Monitorからネットワーク管理者がログインします。

ログイン方法は、使用している機種の使用説明書を参照してください。[機器の管理]をポイントし、[設定]をクリックします。

「セキュリティー」の[機器証明書]をクリックします。

「利用する証明書」の「IPsec」の欄で、使用する証明書を選択します。

[OK]をクリックします。

「設定の書き換え中」画面が表示されます。1~2分経過してから[OK]をクリックします。

[OK]をクリックしても画面が表示されないときは、しばらく待ってからWebブラウザーの[更新]ボタンをクリックします。ログアウトします。

機器で選択したセキュリティーレベルのIPsec SA設定と同一の条件をPC側で設定します。設定方法はOSによって異なります。ここではセキュリティーレベルで「認証と暗号化(低)」を選択したときのWindows 10側の設定を例に説明します。

[スタート]ボタンをクリックし、[Windowsシステムツール]-[コントロールパネル]-[システムとセキュリティ]-[Windows Defenderファイアウォール]をクリックします。

[詳細設定]-[プロパティ]をクリックし、[IPsecの設定]タブを選択します。

「IPsecの除外」で「はい」を選択し、「IPsec既定」の[カスタマイズ]をクリックします。

「キー交換(メインモード)」で「詳細設定」を選択し、[カスタマイズ]をクリックします。

「セキュリティメソッド」で[追加]をクリックし、新しいセキュリティメソッドを追加します。

「整合性アルゴリズム」は「SHA-1」、「暗号化アルゴリズム」は「3DES」、「キー交換アルゴリズム」は「Diffie-Hellman Group 14」を選択します。「キーの有効期間」の「分」を「300」に設定し、「キー交換のオプション」 で「Diffie-Hellmanを使用してセキュリティを強化する」にチェックを付け、[OK]をクリックします。

「データ保護(クイックモード)」で「詳細設定」を選択し、[カスタマイズ]をクリックします。

「この設定を使用するすべての接続セキュリティ規則に暗号化を要求する」にチェックを付けます。

「データの整合性と暗号化」で[追加]をクリックし、新しい設定を追加します。

「プロトコル」は「ESP」、「暗号化アルゴリズム」は「3DES」、「整合性アルゴリズム」は「SHA-1」を選択し、「キーの有効期間」は「5(分)/100,000(KB)」に設定します。

すでに「ESP」、「3DES」、「SHA-1」の組み合わせが登録されているときは、新しい設定は作成できません。その場合は登録済みの設定を選択し、「編集」をクリックして「キーの有効期間」を変更してください。[OK]をクリックします。

「認証方法」で「詳細設定」を選択し、[カスタマイズ]をクリックします。

「1番目の認証方法」で[追加]をクリックし、新しい認証方法を追加します。

資格情報の種類として「事前共有キー」を選択し、キーを入力します。[OK]を3回クリックします。

「セキュリティが強化されたWindows Defenderファイアウォール」の画面で「接続セキュリティの規制」を右クリックし、[新しい規制]をクリックします。

「新規の接続セキュリティの規則ウィザード」が表示されます。「カスタム」を選択し、[次へ]を2回クリックします。

「受信接続と送信接続に対して認証を要求する」を選択し、[次へ]をクリックします。

「規定」を選択し、[次へ]をクリックします。

「プロトコルの種類」で「任意」または「TCP」を選択し、[次へ]をクリックします。

「TCP」を選択したときは、必要に応じてエンドポイントのポートを指定します。「ドメイン」にチェックが付いていることを確認し、[次へ]をクリックします。

「名前」に任意の名前を入力し、必要に応じて「説明」を入力して、[完了]をクリックします。

作成した規制を右クリックし、[プロパティ]をクリックします。

[リモートコンピューター]タブの「エンドポイント1」と「エンドポイント2」でそれぞれ「これらのIPアドレス」を選択し、[追加]をクリックしてIPアドレスを設定します。

「エンドポイント1」はPCのIPアドレスを、「エンドポイント2」は機器のIPアドレスを入力します。[認証]タブの「認証モード」で「受信と送信を要求する」を選択し、[OK]をクリックします。

PFS(Perfect Forward Secrecy)を有効にするときは、手順24に進みます。

PFSを使用しないときは、手順27に進みます。[スタート]ボタンをクリックし、[Windows PowerShell]-[Windows PowerShell]をクリックします。

"Get-NetIPsecQuickModeCryptoSet"と入力し、[Enter]キーを押します。

"Set-NetIPsecQuickModeCryptoSet"と入力して[Enter]キーを押し、「Name」と「PerfectForwardSecrecyGroup」を設定します。

「Name」は、"Get-NetIPsecQuickModeCryptoSet"で表示されるNameの値を入力します。

「PerfectForwardSecrecyGroup」は、「none/DH1/DH2/DH14」を指定します。「セキュリティが強化されたWindows Defenderファイアウォール」の画面で作成した規制を右クリックし、[規制の有効化]をクリックします。

PCのIPsec設定が有効になります。