ネットワーク接続を制限する

本機に接続できる機器やプロトコルをあらかじめ限定しておくと、管理者の意図しないアクセスを防止できます。

また、セキュリティーの強度(レベル)を選択し、プロトコルの有効/無効やポートの状態などをまとめて設定することもできます。

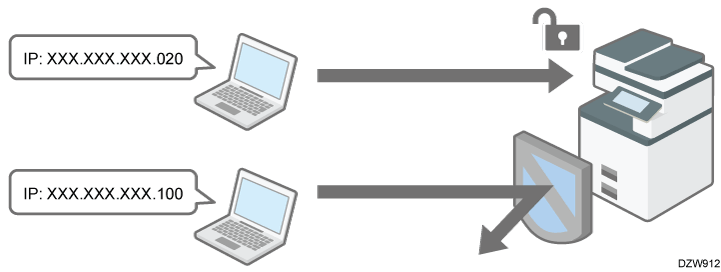

本機との接続を制限する(アクセスコントロール)

本機に接続できる機器をIPアドレスで制限したり、本機との接続をファイアウォールで制限したりできます。

たとえば、IPアドレスの範囲を「192.168.15.1」~「192.168.15.99」に設定すると、192.168.15.100~255のIPアドレスからは接続できません。

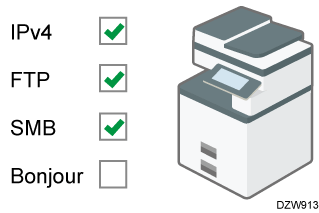

使用しないプロトコルを無効にする

プロトコルの設定を変更するには、操作部やWeb Image Monitorのほかに、いくつかの方法があります。方法によって設定できるプロトコルが異なるため、プロトコルの設定方法一覧で目的のプロトコルを確認し、それに応じた方法で設定してください。

セキュリティーの強度(レベル)を選択する

プロトコル、ポート、暗号化アルゴリズムの組み合わせを4段階から選択できます。セキュリティーレベルの設定内容一覧でレベルごとの設定内容を確認してください。

選択したレベルの設定をもとに、環境に合わせたカスタマイズもできます。

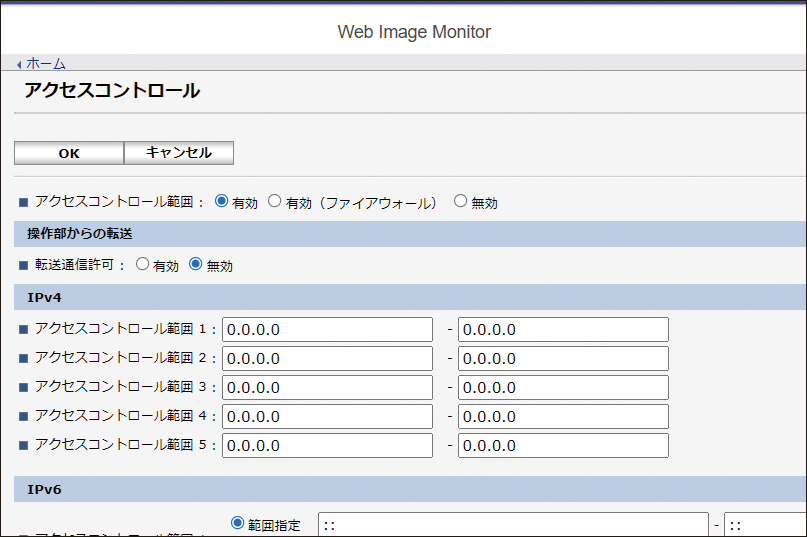

本機に接続できる機器をIPアドレスで制限する

本機への接続を許可するIPアドレスの範囲を設定します。

以下のプロトコルが制限の対象となります。

LPR、RCP/RSH、FTP、Bonjour、SMB、WSD (Device)、WSD (Printer)、WSD (Scanner)/DSM、IPP、DIPRINT、RHPP、SNMP、telnet、NBT

Web Image MonitorやRidoc Desk Navigatorからの接続も制限されます。

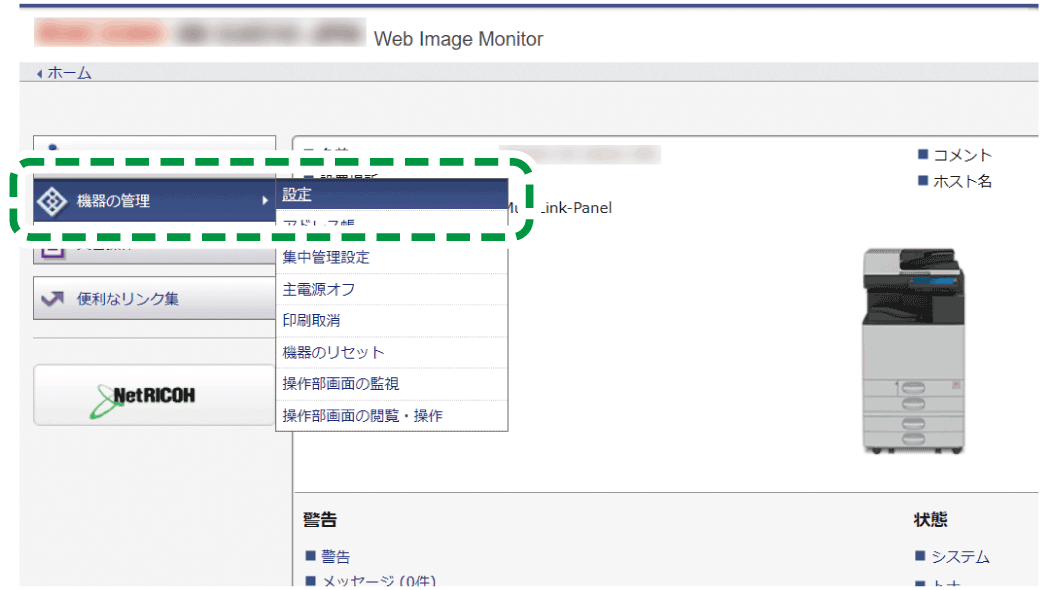

Web Image Monitorからネットワーク管理者としてログインする。

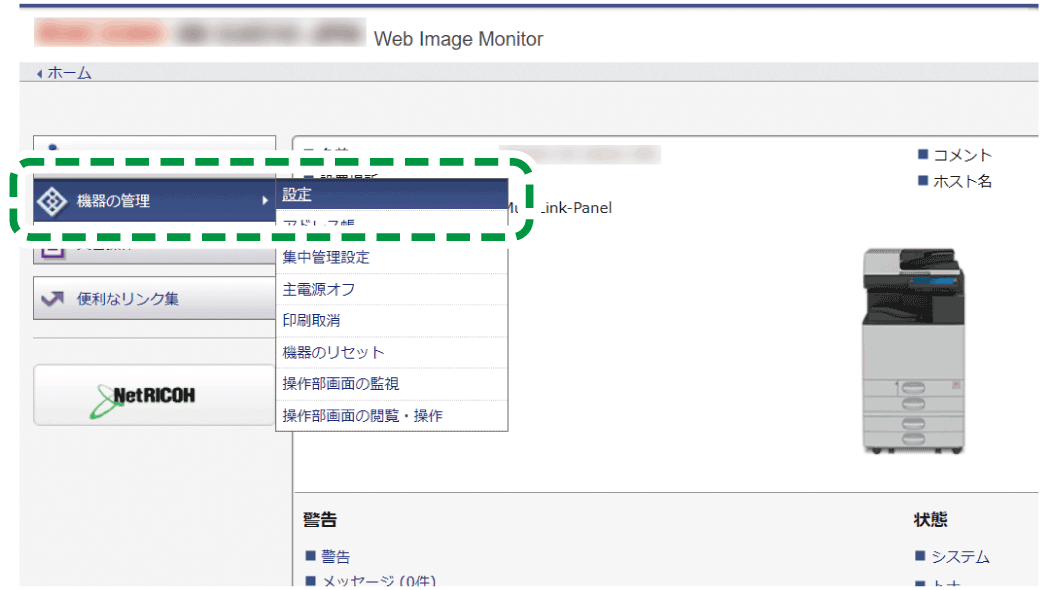

管理者としてログインする[機器の管理]メニューから[設定]をクリックする。

「セキュリティー」カテゴリーの[アクセスコントロール]をクリックする。

「アクセスコントロール範囲」の[有効]をクリックし、本機への接続を許可するIPアドレスの範囲を設定する。

- IPv4のときは、「アクセスコントロール範囲」にアクセスを許可するIPアドレスの範囲を入力します。

- IPv6のときは、「アクセスコントロール範囲」の[範囲指定]か[マスク指定]を選択し、アクセスを許可するIPアドレスの範囲を入力します。

[OK]をクリックする。

ログアウトし、Webブラウザーを終了する。

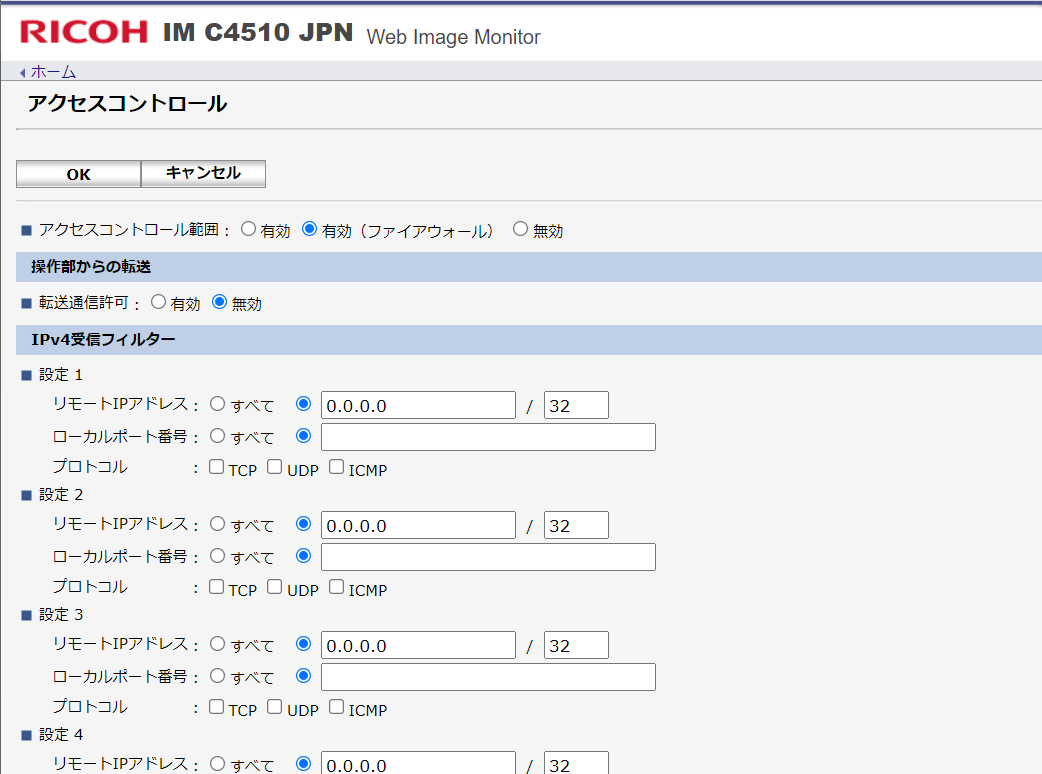

本機との接続をファイアウォールで制限する

本機との通信を遮断し、受信フィルターや送信フィルターで指定したIPアドレスとの通信だけを許可できます。フィルターには、IPアドレス、ポート番号、プロトコルを指定します。フィルターは、受信と送信それぞれ5つまで設定できます。

Web Image Monitorからネットワーク管理者としてログインする。

管理者としてログインする[機器の管理]メニューから[設定]をクリックする。

「セキュリティー」カテゴリーの[アクセスコントロール]をクリックする。

「アクセスコントロール範囲」の[有効(ファイアウォール)]をクリックし、本機への接続を許可するIPアドレスの範囲を設定する。

受信と送信の各フィルターには、以下の項目を設定します。

IPv4/IPv6受信フィルター

リモートIPアドレス:受信を許可する通信の送信元IPアドレスを入力します。すべてのIPアドレスからの受信を許可するときは[すべて]を選択します。

ローカルポート番号:受信を許可する本機のポート番号を入力します。すべてのポート番号での受信を許可するときは[すべて]を選択します。

プロトコル:通信を許可するプロトコルを選択します。

IPv4/IPv6送信フィルター

リモートIPアドレス:送信を許可する通信の送信先IPアドレスを入力します。すべてのIPアドレスへの送信を許可するときは[すべて]を選択します。

リモートポート番号:送信を許可する相手のポート番号を入力します。すべてのポート番号への送信を許可するときは[すべて]を選択します。

プロトコル:通信を許可するプロトコルを選択します。

[OK]をクリックする。

ログアウトし、Webブラウザーを終了する。

フィルターの設定を誤ると、本機と接続できなくなります。そのときは、操作部の[システム設定]

[管理者向け設定]

[セキュリティー]

[アクセスコントロール機能]を[無効]に設定してください。

以下の設定方法があります。

1:操作部 2:Web Image Monitor 3:telnet 4:Ridoc IO Device Manager 5:Ridoc IO OperationServer Pro

プロトコル/ポート |

設定方法 |

無効時に使用できなくなる機能 |

|---|---|---|

IPv4 - |

1、2、3 |

IPv4で動作するすべてのアプリケーション (IPv4通信しているときはWeb Image MonitorでIPv4を無効にできません) |

IPv6 - |

1、2、3 |

IPv6で動作するすべてのアプリケーション |

IPsec - |

1、2、3 |

IPsecによる暗号化通信 |

FTP TCP:21 |

2、3、4、5 |

FTPによる通信 (操作部からの設定で個人情報の表示だけを制限できます) |

telnet TCP:23 |

2、4 |

telnetによる通信 |

SMTP TCP:25(可変) |

1、2、4、5 |

メール通知機能のSMTP受信 |

HTTP TCP:80 |

2、3 |

HTTPによる通信 IPPによる80ポートでの印刷 |

HTTPS TCP:443 |

2、3 |

HTTPSによる通信 (操作部とWeb Image Monitorからの設定でSSL通信だけを許可し、非SSL通信を禁止できます) |

|

SMB TCP:139 TCP:445 |

1、2、3、4、5 |

SMBによる通信 |

NBT UDP:137/UDP:138 |

3 |

TCP/IP経由によるSMB印刷 WINSサーバーによるNetBIOS名解決機能 |

SNMPv1/v2 UDP:161 |

2、3、4、5 |

SNMPv1/v2による通信 (操作部、Web Image Monitor、telnetからの設定でSNMPv1/v2による設定だけを禁止し、参照を許可できます) |

SNMPv3 UDP:161 |

2、3、4、5 |

SNMPv3による通信 (操作部、Web Image Monitor、telnetからの設定でSNMPv3暗号通信だけを許可し、非SNMPv3暗号通信を禁止できます) |

RSH/RCP TCP:514 |

2、3、4、5 |

RSHによる通信 ネットワークTWAIN (操作部からの設定で個人情報の表示だけを禁止にできます) |

LPR TCP:515 |

2、3、4、5 |

LPRによる通信 (操作部からの設定で個人情報の表示だけを制限できます) |

IPP TCP:631 |

2、3、4、5 |

IPPによる通信 |

|

IP-ファクス TCP:1720 (H.323) UDP:1719 (Gatekeeper) TCP/UDP:5060 (SIP) TCP:5000 (H.245) UPD:5004, 5005 (Voice) TCP/UDP:49152 (T.38) |

1、2、4、5 |

H.323/SIP/T.38によるIP-ファクス |

Bonjour UDP:5353 |

2、3 |

Bonjourによる通信 |

@Remote TCP:7443 TCP:7444 |

1、2、3 |

RICOH @Remote |

DIPRINT TCP:9100 |

2、3、4、5 |

DIPRINTによる通信 |

RFU TCP:10021 |

1、2、3 |

リモートファームウェア更新 |

WSD (Device) TCP:53000(可変) |

1、2、3 |

WSD (Device) による通信

|

WSD (Printer) TCP:53001(可変) |

1、2、3 |

WSD (Printer) による通信 |

|

WSD (Scanner)/DS M TCP:53002(可変) |

1、2、3 |

WSD (Scanner) による通信 DSMによるスキャナー管理 |

|

RHPP TCP:59100 |

2、3 |

RHPPによる印刷 |

LLMNR UDP:5355 |

2、3 |

LLMNRによる名前解決要求への応答 |

telnetコマンドについては、リコーホームページから『機器監視(TELNET)』 を参照してください。

Ridoc IO Device ManagerやRidoc IO OperationServer Proでの設定のしかたは、それぞれの使用説明書を参照してください。

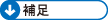

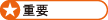

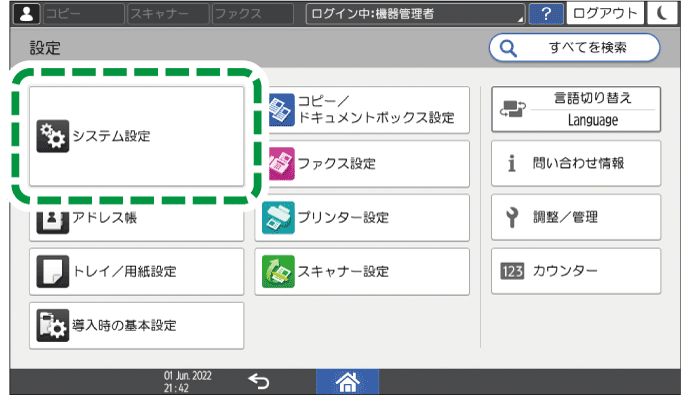

操作部から機器管理者としてログインする。

管理者としてログインする

カスタム権限管理者が登録されているときは、ネットワーク/インターフェース権限を持つカスタム権限管理者でもログインできます。

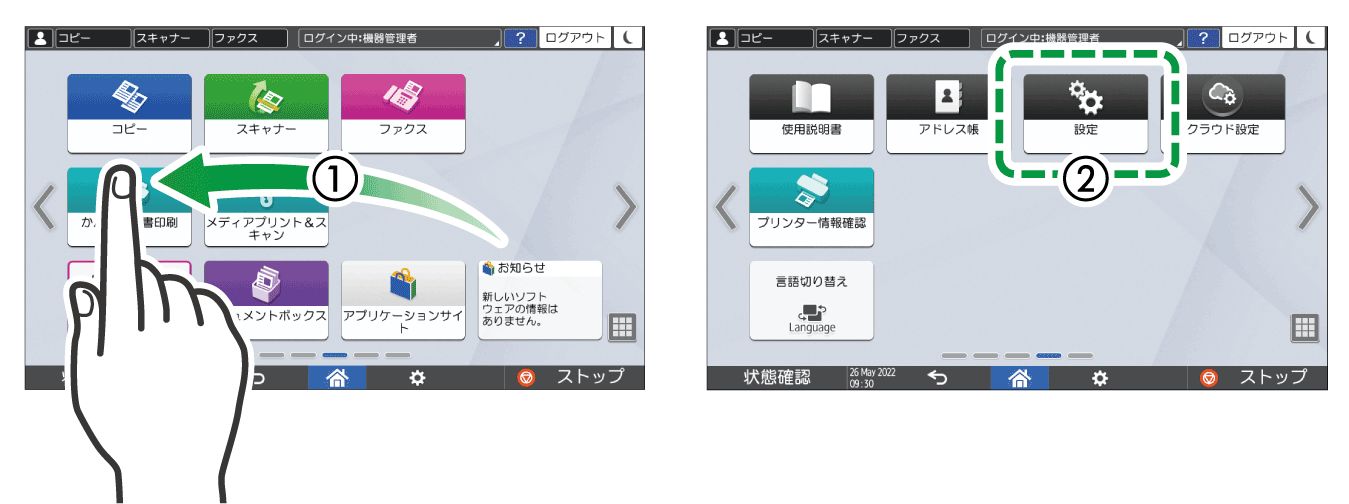

カスタム権限管理者としてログインするホーム画面で[設定]を押す。

設定画面で[システム設定]を押す。

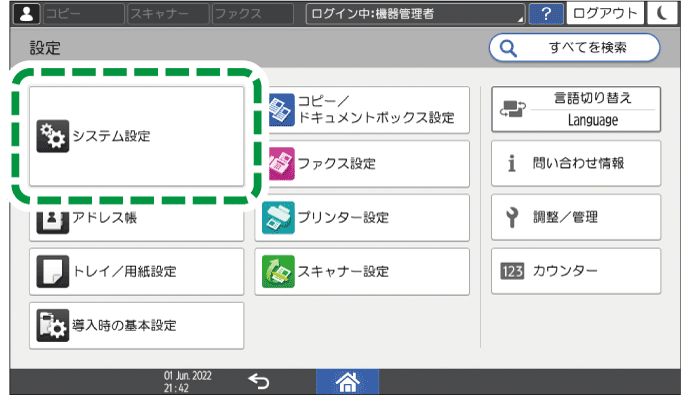

[ネットワーク/インターフェース]

[有効プロトコル]と押す。

[有効プロトコル]と押す。使用しないプロトコルについて、それぞれのリストから[無効]を選択する。

[OK]を押す。

[ホーム](

)を押し、ログアウトする。

)を押し、ログアウトする。

Web Image Monitorからネットワーク管理者としてログインする。

管理者としてログインする

カスタム権限管理者が登録されているときは、セキュリティー権限を持つカスタム権限管理者でもログインできます。

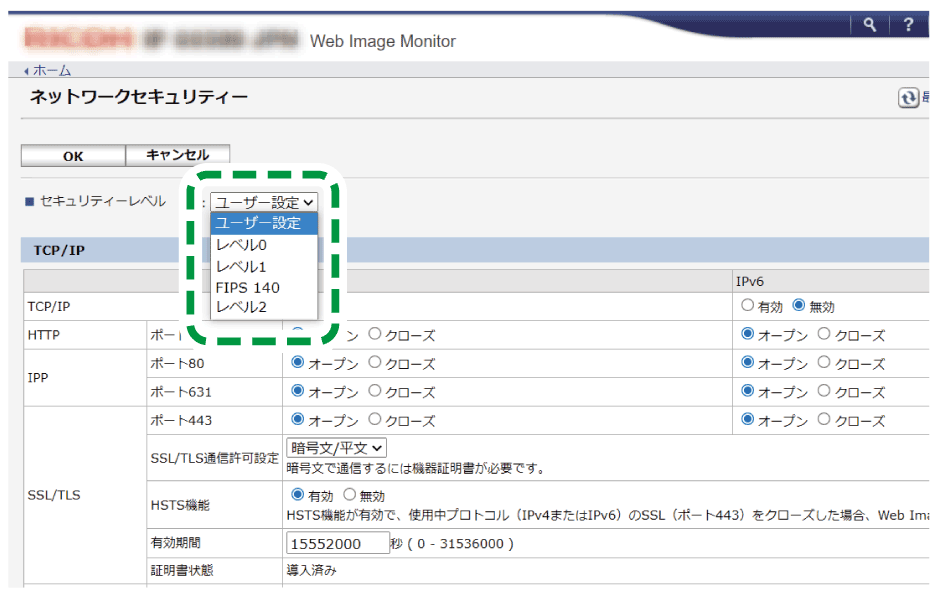

カスタム権限管理者としてログインする[機器の管理]メニューから[設定]をクリックする。

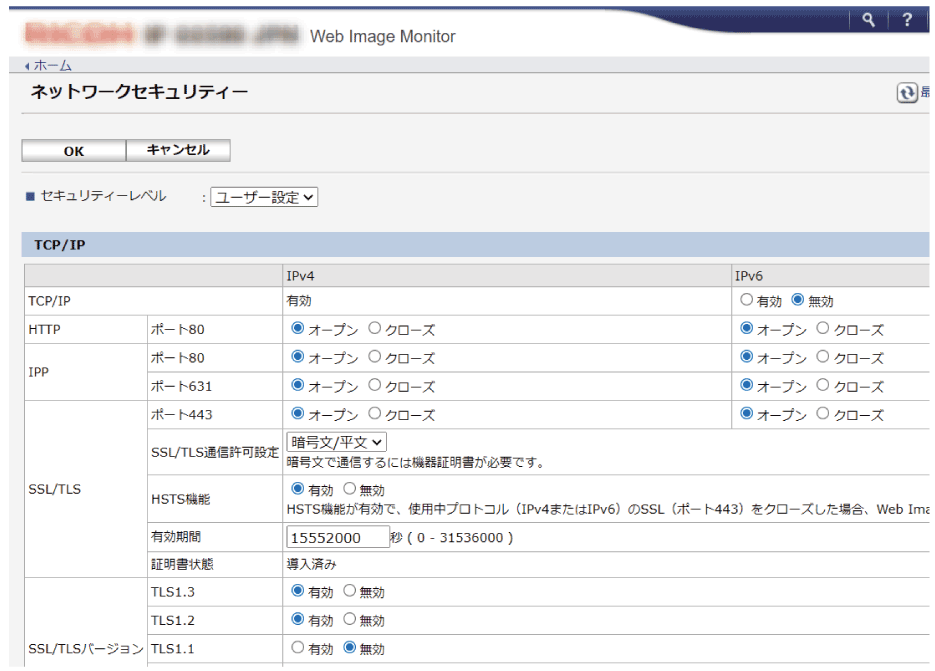

「セキュリティー」カテゴリーの[ネットワークセキュリティー]をクリックする。

無効にするプロトコルやポート番号などを設定する。

「セキュリティーレベル」リストからセキュリティーの強度を選択し、複数の項目をまとめて変更できます。変更される項目などの説明は、セキュリティーレベルの設定内容一覧を参照してください。

[OK]をクリックする。

ログアウトし、Webブラウザーを終了する。

セキュリティーの強度(レベル)の設定は、操作部またはWeb Image Monitorで変更できます。以下の4つからレベルを選択できます。

ネットワークセキュリティーレベルによっては一部のユーティリティーで通信ができないことや、ログインに失敗することがあります。

レベル0

全機能を誰でも制限なく使用できます。脅威から守るべき情報がないときに設定します。レベル1

社内LANに接続するときに最適なセキュリティー強度です。FIPS 140

「レベル1」と「レベル2」の中間のセキュリティー強度です。

暗号/認証アルゴリズムに米国政府の推奨暗号を使用します。このほかの強度は「レベル2」と同等です。レベル2

本機で実現できる最高度のセキュリティー強度です。極めて重要な情報を取り扱うときに設定します。

各レベルの設定内容は以下の表を参照してください。本機を運用する環境に応じて、特定の機能だけを任意の設定に変更することもできます。

TCP/IP*1 (○:使用可 △:ポートが使用可 ▲:ポートが使用不可 -:機能が使用不可)

機能 |

レベル0 |

レベル1 |

FIPS 140 |

レベル2 |

|---|---|---|---|---|

TCP/IP*2 |

○ |

○ |

○ |

○ |

HTTP > ポート80 |

△ |

△ |

△ |

△ |

IPP > ポート80 |

△ |

△ |

△ |

△ |

IPP > ポート631 |

△ |

△ |

▲ |

▲ |

SSL/TLS > ポート443 |

△ |

△*3 |

△*3 |

△*3 |

SSL/TLS > SSL/TLS 通信許可設定 |

暗号文優先 |

暗号文優先 |

暗号文のみ |

暗号文のみ |

SSL/TLS バージョン > TLS1.3 |

○ |

○ |

○ |

○ |

SSL/TLS バージョン > TLS1.2 |

○ |

○ |

○ |

○ |

SSL/TLS バージョン > TLS1.1 |

○ |

- |

- |

- |

SSL/TLS バージョン > TLS1.0 |

○ |

- |

- |

- |

SSL/TLS バージョン > SSL3.0 |

○ |

- |

- |

- |

暗号強度設定 > AES |

128ビット/256ビット |

128ビット/256ビット |

128ビット/256ビット |

128ビット/256ビット |

暗号強度設定 > CHACHA20 |

256ビット |

256ビット |

256ビット |

256ビット |

暗号強度設定 > 3DES |

168ビット |

- |

- |

- |

暗号強度設定 > RC4 |

- |

- |

- |

- |

鍵交換 |

RSA |

RSA |

RSA |

RSA |

ダイジェスト |

SHA1 |

SHA1 |

SHA1 |

SHA1 |

DIPRINT |

○ |

○ |

- |

- |

LPR |

○ |

○ |

- |

- |

FTP |

○ |

○ |

○ |

○ |

RSH/RCP |

○ |

○ |

- |

- |

TELNET |

○ |

- |

- |

- |

Bonjour |

○ |

○ |

- |

- |

SMB |

○ |

○ |

- |

- |

NetBIOS over TCP/IPv4 |

○ |

○ |

- |

- |

WSD (Device) |

- |

- |

- |

- |

WSD (Printer) |

○ |

○ |

○ |

○ |

|

WSD (Scanner) |

○ |

○ |

○ |

○ |

WSD (機器の暗号化通信) |

- |

- |

○*4 |

○*4 |

RHPP |

○ |

○ |

- |

- |

*1 IPv4、IPv6 共通です。

*2 セキュリティーレベルとは連動していません。個別に有効/無効を設定してください。

*3 IPP-SSL通信はWindows 8.1以降を使用しているときに動作します。

*4 Windows 8.1以降を使用しているときに動作します。

SNMP(○:使用可 -:使用不可)

機能 |

レベル0 |

レベル1 |

FIPS 140 |

レベル2 |

|---|---|---|---|---|

SNMP |

○ |

○ |

○ |

○ |

SNMPv1, v2 による設定許可 |

○ |

- |

- |

- |

SNMPv1, v2 機能 |

○ |

○ |

- |

- |

SNMPv3 機能 |

○ |

○ |

○ |

○ |

SNMPv3 通信許可設定 |

暗号化/平文 |

暗号化/平文 |

暗号化のみ |

暗号化のみ |

TCP/IP 暗号強度設定

機能 |

レベル0 |

レベル1 |

FIPS 140 |

レベル2 |

|---|---|---|---|---|

IPsec |

- |

- |

- |

- |

IEEE 802.1X(有線) |

- |

- |

- |

- |

IEEE 802.1X(有線)>認証方式 |

- |

- |

- |

- |

|

S/MIME > 暗号化アルゴリズム |

3DES-168ビット |

3DES-168ビット |

3DES-168ビット |

AES-256ビット |

|

S/MIME > ダイジェストアルゴリズム |

SHA1 |

SHA1 |

SHA1 |

SHA-256ビット |

SNMPv3 > 認証アルゴリズム |

MD5 |

SHA1 |

SHA1 |

SHA1 |

SNMPv3 > 暗号化アルゴリズム |

DES |

DES |

AES-128 |

AES-128 |

Kerberos 認証 > 暗号化アルゴリズム |

AES256-CTS-HMAC-SHA1-96/AES128-CTS-HMAC-SHA1-96/DES3-CBC-SHA1/RC4-HMAC/DES-CBC-MD5 |

AES256-CTS-HMAC-SHA1-96/AES128-CTS-HMAC-SHA1-96/DES3-CBC-SHA1/RC4-HMAC |

AES256-CTS-HMAC-SHA1-96/AES128-CTS-HMAC-SHA1-96/DES3-CBC-SHA1 |

AES256-CTS-HMAC-SHA1-96/AES128-CTS-HMAC-SHA1-96 |

ドライバー暗号鍵 > 暗号強度設定 |

簡易暗号 |

DES |

AES |

AES |

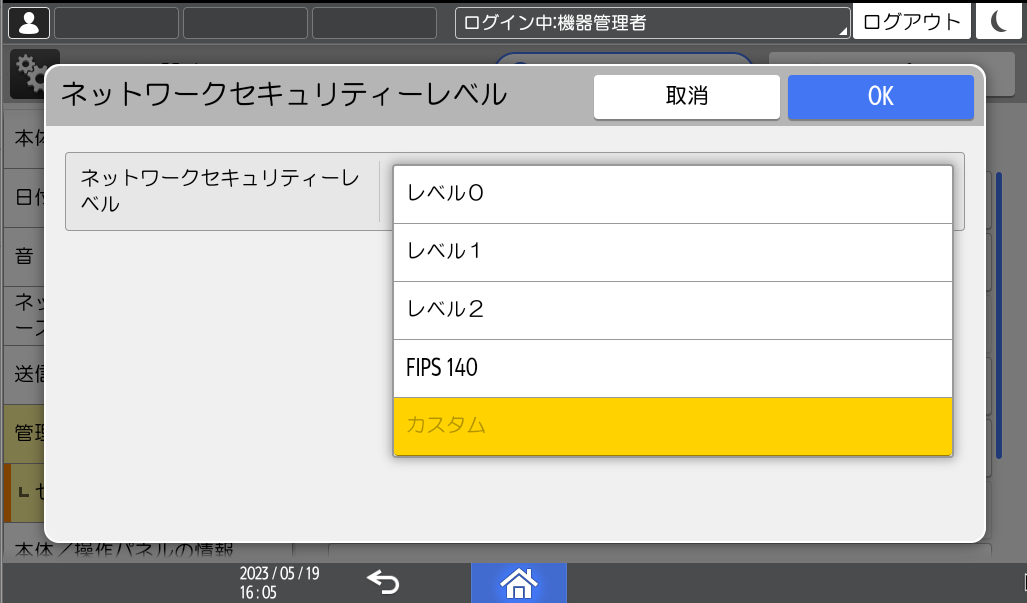

操作部からネットワーク管理者としてログインする。

管理者としてログインする

カスタム権限管理者が登録されているときは、セキュリティー権限を持つカスタム権限管理者でもログインできます。

カスタム権限管理者としてログインするホーム画面で[設定]を押す。

設定画面で[システム設定]を押す。

[管理者向け設定]

[セキュリティー]

[セキュリティー] [ネットワークセキュリティーレベル]と押す。

[ネットワークセキュリティーレベル]と押す。「ネットワークセキュリティーレベル」のリストから、セキュリティーレベルを選択する。

レベル0、レベル1、レベル2、FIPS 140のどれかを設定します。

セキュリティーレベルについては、セキュリティーレベルの設定内容一覧を参照してください。Web Image Monitorでセキュリティーレベルをカスタマイズしているときは、[カスタム]が選択されています。操作部からは[カスタム]を有効にできません。カスタマイズするときはWeb Image Monitorを使用してください。

[OK]を押す。

[ホーム](

)を押し、ログアウトする。

)を押し、ログアウトする。

Web Image Monitorからネットワーク管理者としてログインする。

管理者としてログインする

カスタム権限管理者が登録されているときは、セキュリティー権限を持つカスタム権限管理者でもログインできます。

カスタム権限管理者としてログインする[機器の管理]メニューから[設定]をクリックする。

「セキュリティー」カテゴリーの「ネットワークセキュリティー」をクリックする。

「セキュリティーレベル」リストからレベルを選択する。

必要に応じて各設定項目の内容を変更する。

ネットワーク環境や運用のポリシーに応じて設定してください。

設定を変更すると、セキュリティーレベルが[ユーザー設定]に自動的に変わります。操作部では[カスタム]と表示されます。

[OK]をクリックする。

設定中のメッセージが表示されるので、しばらくしてから次の手順へ進んでください。[OK]をクリックする。

ログアウトし、Webブラウザーを終了する。